世界中の医療提供者と規制機関は、意図しない再利用と偽造を防ぐために電子的に追跡できる医療消耗品の必要性を認識しています。Analog Devices のこの記事では、サプライ チェーン全体にわたって医療消耗品の接触接続と非接触接続の両方に適した、安全で低コストの認証方法を実装するための要件について説明します。

現在、多くの医療処置は、使い捨ておよび消耗品に組み込まれた高度な技術の使用に依存しています。このアプリケーション ノートでは、使い捨て、消耗品、および単回使用はすべて、一般的に、廃棄される前に限られた回数だけ使用されることを意図した医療用品を指します。これらの製品は、手術で使用される高度なカテーテルベースのプローブから電気外科用ツール、薬剤送達ペン、医薬品バイアルまで、幅広い用途をカバーしています。これらの消耗品の多くは、医療と患者の安全を考慮して、一度しか使用できず、その後は廃棄されます。

患者の健康を保証するために、多くの使い捨て製品は管理された条件下で処理、滅菌、操作される必要があります。一部の製品では、一度の使用後にこれらの状態が保証されない場合があります。世界中の政府機関は、患者の安全に対する多大な関連リスクに対処するために、再利用を規制し、偽造を防止する必要性を認識しています。医療機器の設計における認証とセキュリティは、限定使用の医療製品が再利用または何度も使用されないようにし、偽造品を効果的かつ効率的に検出してサプライ チェーンから排除できるようにするために不可欠です。

現在、多くの消耗品には、使いやすさと精度の向上に役立つ電子機能が備わっています。たとえば、多くのパルスオキシメトリー センサーには、製造中に取得された校正データを機器に提供する小さなメモリ デバイスとインターフェイス エレクトロニクスが含まれています。センサーまたは他の種類の使い捨て製品によって保存されるその他の情報は、それが使用される機器を識別するのに役立ちます。これにより、正しいセンサーが使用されていることを確認し、品質管理を保護し、センサーまたはツールが以前に使用されたかどうか、使用された場合は何回使用されたかを追跡できます。

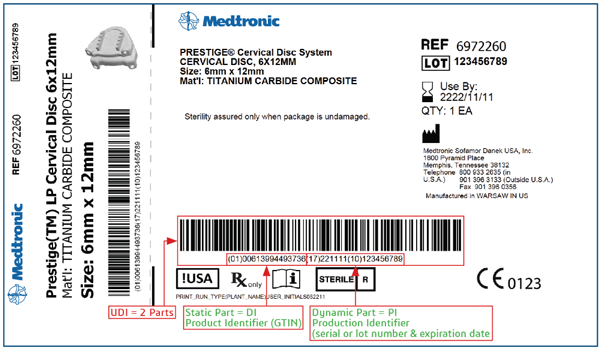

これまで政府機関は偽造医薬品に最も注目してきました。しかし、使い捨て機器に関して取られた一歩は、米国食品医薬品局 (FDA) による固有機器識別 (UDI) の導入でした。この要件は、高価値デバイスのサプライ チェーンで発生する高度な偽造行為を阻止するために必要なものには至っていません。図1 はUDIラベルの例を示しています。

図1。UDIラベルの例。(出典:メディトロニック)

UDIでは、アイテムにバッチ番号、シリアル番号、製造日、有効期限とともにプレーンテキストの製品識別子が含まれていることのみが要求されます。製造業者が使用を制御するための追加措置を講じない場合、これらの識別子が偽造またはコピーされ、使用される可能性があります。

電子保護により、製造元はより多くの機能と制御を利用でき、シリアル番号などのデータをデバイス自体に埋め込むことで、UDIや同様の法律の要件をさらにサポートできます。ただし、電子保護内でUDIデータのみを使用することは、知識のある偽造者によって偽造される可能性があるため、効果的な保護にはなりません。

接触型または非接触型の電気インターフェースを使用して、医療用使い捨て製品に認証ソリューションを簡単に追加できます。接触アプリケーションの場合、使い捨て機器とホスト機器間の電気機械コネクタ インターフェースは通常ピンが制限されており、非常に効率的なソリューションが必要です。単一の専用ピンを介して電力とデータの両方を操作する認証製品は、この制約にうまく対処します。非接触型アプリケーションの場合、RFID/NFCなどの低コストのワイヤレス インターフェイスで動作する認証製品を利用できます。RFID/NFCが使用されるアプリケーションの例としては、生体認証センサー パッチ、化学試薬ボトル、薬剤/液体の投与に使用される容器など、ホスト機器への挿入を必要としない消耗品が挙げられます。

プロトコル レベルでは、デバイスを認証する最も簡単な電子的方法は、原則として消耗品の製造元のみが知っており、互換性のあるホスト機器によって認識されるパスワードを設定することです。接続されると、ホストはパスワードを要求し、それを独自のデータベースと照合します。主な欠点は、攻撃者が通信を簡単に盗聴できることです。一度記録されると、同じパスワードを使用して多くの偽造デバイスを認証できるようになります。

より良いアプローチは、デバイス内に秘密の識別コードを保持し、チャレンジレスポンスプロトコルを使用して製品が本物かどうかを判断することです。このようなコードのセキュリティを強化するには、広く使用され、慎重に分析された暗号化認証メカニズムに基づいたプロトコルを構築することが重要なステップです。これにより、チャレンジ レスポンス方式には、対称暗号化に基づくものと非対称暗号化に基づくものの2つの主要なタイプが生まれます。

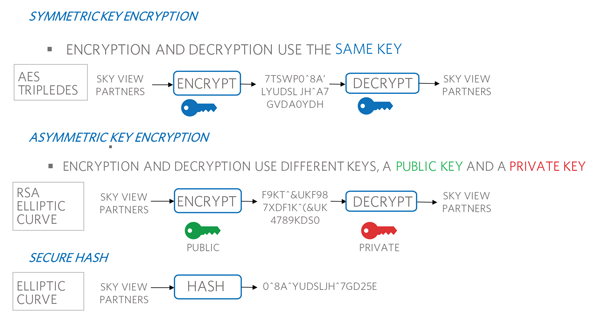

対称型 (秘密鍵とも呼ばれる) の暗号化ベースの認証は、図2に示すように、ホストと消耗品の両方で共有される秘密鍵を中心に行われます。 チャレンジ レスポンス プロトコルでは、ホストはデバイスへのチャレンジとして乱数を送信します。代わりに、セキュアハッシュなどの対称キーアルゴリズムを使用して、その乱数と共有秘密に基づく計算によって生成されるデジタル署名が期待されます。ホストは同じ計算を実行し、消耗品からの応答が異なる場合は、その部分を拒否できます。両方の計算が一致する場合、デバイスは本物であると見なされます。

図2. さまざまな種類の暗号化アルゴリズムで実行される認証。

ハッカーが複数回のチャレンジとレスポンスを使用して計算の手順をリバースエンジニアリングし、保存されたコードやキーを取得できないようにするには、関数が強力な数学的特性を持ち、実質的に一方向関数であることが不可欠です。このような関数は順方向に計算するのは簡単ですが、逆方向に計算するのは数学的に不可能です。SHA-2およびSHA-3セキュアハッシュ関数は、このような一方向関数の例です。どちらのアルゴリズムも衝突耐性があり、特定の出力を生成する複数の入力を見つけることは不可能です。さらなる特性として、高いアバランシェ効果があり、たとえ1ビットでも入力が変化すると、結果に大きな変化が生じます。

非対称暗号化は公開鍵とも呼ばれ、基本的には公開鍵と秘密鍵の鍵ペアを使用して動作します。保護する必要がある秘密鍵は通常、使い捨てデバイスで使用される認証IC内に存在します。ホスト システムは、このIC秘密キーに関連付けられた公開キーを使用します。名前が示すように、公開鍵は、システムのセキュリティ実装にリスクを与えることなく公開できます。認証の場合、対称キーの場合のようにホスト システムと使い捨てキーが共有キーを確立する必要がなくなりますが、その代わりにホスト システムによる数学的実装が大幅に複雑になります。

チャレンジレスポンス プロトコルは、対称暗号化に使用されるものと同じ大まかなアプローチに従います。ただし、ホストは認証子の公開キーを使用して、ECDSAなどの非対称アルゴリズムを使用して応答署名を検証します。アルゴリズムを使用して得られた成功した結果は、認証されているデバイスが秘密のプライベート キーを知っていることを証明します。繰り返しますが、デバイスは実際のキーを公開することなくその真正性を証明します。

認証アプリケーションに最適なアルゴリズムの種類 (対称または非対称) は、いくつかの要因によって異なります。セキュリティ強度の観点から見ると、通常の状況ではどちらも同等です。ECDSAなどの非対称型の計算には、SHA3などの対称型よりも多くの計算リソースが必要です。ただし、適切なホスト プロセッサまたは専用のシンプルなコプロセッサを使用すれば、この問題は克服できます。非対称は、ホスト側で認証の実装がマイクロ上で行われ、マイクロに機密キー データを保護するセキュリティ機能がない場合に適しています。説明したように、非対称公開鍵は、システム セキュリティにリスクを与えることなく公開できます。逆に、対称型の場合、ソリューションのホスト側では、発見された場合にセキュリティ ソリューションを高いリスクにさらす秘密を保存する必要があります。また、非対称の場合と同様に、対称専用のコプロセッサを使用して、ホスト側のアルゴリズム計算やキーの保存のニーズに対応できます。では、どれを使うべきでしょうか?より厳格なキー インフラストラクチャ要件が存在する場合、非対称は適切に機能します。たとえば、前述の証明書は、認証IC公開鍵が信頼できることを証明するために使われます。Symmetricは、公開鍵インフラストラクチャが不要なホスト システムと接続された使い捨てまたは消耗品の深く埋め込まれた境界内で非常にうまく機能します。

認証ソリューションが導入されている場合、偽造者が認証ICを直接調査して攻撃し、暗号キーを取得しようとしてセキュリティを破ろうとするリスクがあります。このタイプの攻撃では、偽造者は特殊な機器を使用してデバイス パッケージに侵入し、内部バスを調べ、キーが保存されている可能性のあるメモリとレジスタの内容を読み取ったり書き込んだりしようとします。したがって、脅威を打ち負かすには、ICに対策を組み込む必要があります。

この侵入的な攻撃に対処するには、さまざまな方法を使用できます。たとえば、ICに設計された改ざん検出回路は、プロービングの試みを積極的に監視できます。イベントが検出されると、デバイスは通常の動作を拒否し、代わりにキーやその他の機密データをゼロにします。最近導入されたもう1つの保護ソリューションは、物理的に複製不可能な機能 (PUF) です。基本的に、PUFは半導体製造中に存在する電気特性のランダムな変化を利用して乱数を生成するように設計された回路です。たとえば、Maxim PUFベースのChipDNA™ セキュア認証システムは、IC自体の正確かつランダムなアナログ特性に基づいて、オンザフライでキーを生成します。PUFは、各ICに対して生成される値がランダムでありながら、すべての動作条件で変化せず、侵入攻撃やリバース エンジニアリングによって検出または再現できない場合に、暗号化キー/秘密の目的に最適です。暗号化操作の瞬間的な期間を除いて、PUFキー値は認証ICの回路内にデジタル形式で存在することはありません。さらに、キーは回路要素の物理的特性から要求に応じて導出および生成されるため、デバイスの不揮発性メモリに存在することはありません。プローブされると、PUF回路を構成する敏感な要素の電気的特性が永久的に変化し、キー値が変化して有効でなくなります。これにより、認証ICは事実上動作不能となり、セキュリティを破ろうとするあらゆる試みに対する決定的な抑止力となります。

PUFテクノロジーは、安全な機能や認証にさまざまな方法で使用できます。あるユースケースでは、ChipDNAベースの認証デバイスが通常の製造中に消耗品にインストールされます。この例では、PUF出力は公開鍵/秘密鍵ベースの実装内で秘密鍵として機能します。その後、テストまたはプロビジョニング フェーズ中に、テスト機器はハードウェアと認証ICにコマンドを送信し、PUFコアによって生成された秘密キーに基づいて公開キーを計算します。実際のPUF出力値自体は公開されたり、ICから読み取られたりすることはありません。

公開鍵を取得すると、医療用使い捨て製品メーカーは、その公開鍵と自社の秘密鍵の両方に基づいて証明書を作成します。この証明書は、ChipDNA認証IC内の保護されたメモリに書き込まれます。この証明書は、デバイスが提示する公開キーが工場で計算されたものと同じであり、医療ホスト機器によって信頼できるものであることを証明します。つまり、企業の秘密キーがなければ、誰も有効な証明書を作成することはできません。現場で使用する場合、消耗品はPUFテクノロジーを使用して必要な秘密鍵を即座に生成し、あらゆるメッセージに署名します。ホスト機器がそのデバイスに対応する公開鍵を保持している限り、消耗品が本物であることを確認できます。

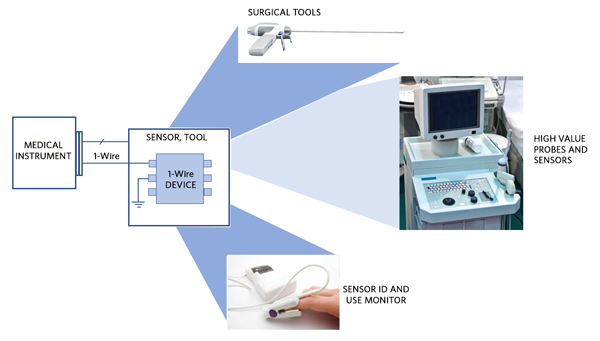

MaximのDeepCover® ファミリのセキュア認証デバイスは、ChipDNAに加えて、偽造防止戦略をサポートし、医療処置の使用を安全に管理するのに役立つさまざまな機能をサポートしています。たとえば、一部のDeepCoverデバイスには、減分のみのカウンターが含まれています。このようなカウンターが設定されたしきい値を下回ると、ホスト システムは使い捨てユニットが新しいユニットに交換されるまで動作を拒否できます。Maximの1-Wire® インターフェースを使用することで、セキュリティ デバイスに電力とシリアル データの両方を供給できるため、消耗品への個別の電力接続とデータ接続を実装する必要がなくなり、電気機械コネクタのコストが最小限に抑えられます。図3 は、1-Wireインターフェースを使用した使い捨て医療ツールまたはセンサーの例を示しています。

図3. 医療用センサーおよび機器で使用されるMaximの1-Wireインターフェース。

NFC対応認証デバイスを使用すると、電気機械コネクタを実装できない使い捨てデバイスでも使用できるようになります。また、本来の電子機能を持たないが、医療従事者に対して本物であり、使用が検証されていることを証明する必要がある消耗品にもソリューションを提供します。DeepCoverデバイスのさらなる利点は、一部の医療用使い捨て製品が滅菌のために受けるガンマ線や電子ビームの放射線に耐えられることです。これらのデバイスは最大75kGyの放射線被曝に耐えます。

DeepCoverテクノロジーはさまざまな方法で使用できます。一例は、超音波などの技術を使用して外科医に患者の動脈内の環境をより鮮明に表示するスマートカテーテルです。超音波トランスデューサーがデバイスの先端に埋め込まれており、シリアル接続を使用してデータをホスト機器に報告します。カテーテル コネクタ内で動作するDeepCoverデバイスは、カテーテル コネクタが本物で未使用であることを確認する機能を提供するため、このような重要なアプリケーションのすべての滅菌および品質要件を満たします。

外科用ツールに埋め込まれたDeepCoverデバイスは、低コストの電気インターフェースを介して送信されるメッセージを使用して認証を制御できるだけでなく、設計されたパフォーマンスを実現するために製造中に追加する必要があるキャリブレーション データも保存できます。

医薬品のバイアルや化学試薬ボトルなど、高い固有価値を持つ非電子使い捨て製品には、小型のNFC対応DeepCoverデバイスを埋め込んだり、プラスチックに取り付けたりすることができます。対応するNFCリーダーはボトルを認証し、NFCセキュリティICへの追加の保護された使用ベースの書き込みを実行します。センサーが組み込まれた使い捨て製品や消耗品が一般的になるにつれて、認証に加えて、ホスト機器に送信される患者データを暗号化する機能が重要になります。これは組み込みのDeepCover ICによってサポートできます。

Maximの生産インフラストラクチャ内に存在するオプションのキー/シークレット パーソナライゼーション サービスなど、DeepCoverデバイス ファミリが提供するさまざまなオプションと機能によって、他の多くの使用例が可能になり、実現されます。