Les prestataires médicaux et les organismes de réglementation du monde entier reconnaissent la nécessité de disposer de consommables médicaux pouvant faire l’objet d’un suivi électronique afin d’éviter à la fois la réutilisation involontaire et la contrefaçon. Dans cet article d’Analog Devices, découvrez les exigences relatives à la mise en œuvre d’une méthode d’authentification sécurisée et peu coûteuse qui convient aux connexions avec et sans contact pour les consommables médicaux dans l’ensemble de la chaîne d’approvisionnement.

De nombreux traitements médicaux reposent désormais sur l’utilisation de technologies avancées intégrées dans des articles jetables et consommables. Aux fins de la présente note d’application, les termes « jetable », « consommable » et « à usage unique » font généralement référence à tout article médical destiné à être utilisé un nombre limité de fois avant d’être mis au rebut. Ces articles couvrent un vaste éventail d’applications, des sondes avancées à base de cathéter utilisées dans les opérations aux outils électrochirurgicaux, en passant par les stylos d’injection de médicaments et les flacons pharmaceutiques. Nombre de ces consommables ne peuvent être utilisés qu’une seule fois, puis sont mis au rebut, une approche justifiée par des considérations médicales et de sécurité des patients.

Pour garantir la santé des patients, de nombreux articles jetables doivent être traités, stérilisés et utilisés dans des conditions contrôlées. Avec certains produits, après une seule utilisation, ces conditions ne peuvent être garanties. Les agences gouvernementales du monde entier ont reconnu la nécessité de contrôler la réutilisation et d’empêcher la contrefaçon pour faire face à l’immense risque associé à la sécurité des patients. L’authentification et la sécurité dans la conception des dispositifs médicaux sont fondamentales pour garantir que les produits médicaux à usage limité ne puissent pas être réutilisés ou utilisés trop souvent, et que les contrefaçons puissent être détectées et retirées de la chaîne d’approvisionnement de manière efficace et efficiente.

De nombreux consommables ont désormais des capacités électroniques qui contribuent à améliorer la convivialité et la précision. Par exemple, de nombreux capteurs d’oxymétrie de pouls contiennent un petit dispositif de mémoire et une électronique d’interface qui fournissent à l’instrument les données d’étalonnage obtenues pendant la fabrication. D’autres informations stockées par le capteur, ou tout autre type de produit jetable, permettent de l’identifier par rapport à l’instrument avec lequel il est utilisé. Cela permet de s’assurer que les bons capteurs sont utilisés, de garantir le contrôle de la qualité et de savoir si le capteur ou l’outil a déjà été utilisé auparavant et, le cas échéant, combien de fois.

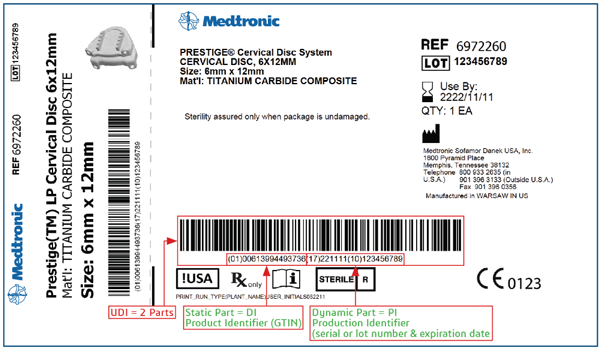

Jusqu’à présent, l’attention des agences gouvernementales s’est surtout portée sur la contrefaçon des produits pharmaceutiques. Cependant, une étape a été franchie en ce qui concerne les dispositifs jetables : l’introduction par la Food and Drug Administration (FDA) américaine de l’identification unique des dispositifs (UDI). Cette exigence ne suffit pas à lutter contre les activités de contrefaçon sophistiquées que l’on rencontre dans les chaînes d’approvisionnement des dispositifs de plus grande valeur. La Figure 1 montre un exemple de cette étiquette UDI.

Figure 1. Exemple d’une étiquette UDI. (Source : Meditronic)

L’UDI exige seulement que l’article contienne un identifiant de produit en texte clair ainsi que les numéros de lot et de série et les dates de fabrication et d’expiration. Ces identifiants peuvent éventuellement être falsifiés ou copiés et mis en service si les fabricants ne prennent pas de mesures supplémentaires pour contrôler leur utilisation.

La protection électronique offre davantage de fonctionnalités et de contrôle au fabricant et peut appuyer les exigences de l’UDI et de la législation similaire en intégrant des données telles que les numéros de série dans le dispositif lui-même. Cependant, l’utilisation des données UDI seules dans la protection électronique n’est pas une protection efficace car elle peut faire l’objet d’une usurpation par un falsificateur averti.

Une solution d’authentification peut facilement être ajoutée à un produit médical jetable avec une interface électrique avec ou sans contact. Pour les applications de contact, l’interface du connecteur électromécanique entre l’appareil jetable et l’instrument hôte est normalement limitée par des broches, ce qui requiert une solution très efficace. Les produits d’authentification qui exploitent à la fois l’alimentation et les données sur une seule broche dédiée répondent bien à cette contrainte. Pour les applications sans contact, il est possible d’utiliser des produits d’authentification qui fonctionnent à partir d’une interface sans fil à faible coût telle que la RFID/NFC. Parmi les exemples d’applications où la RFID/NFC est utilisée, citons les consommables qui ne nécessitent pas d’être insérés dans un instrument hôte, tels que les patchs de capteurs biométriques, les flacons de réactifs chimiques ou les conteneurs utilisés pour l’administration de médicaments/fluides.

Au niveau du protocole, la méthode électronique la plus simple pour authentifier un appareil consiste à définir un mot de passe qui, en principe, n’est connu que du fabricant du consommable et reconnu par tout instrument hôte compatible. Lorsqu’il est attaché, l’hôte demande le mot de passe et le vérifie dans sa propre base de données. Un inconvénient majeur est qu’un attaquant peut facilement écouter la communication. Une fois enregistré, le même mot de passe pourrait être utilisé pour authentifier de nombreux appareils contrefaits.

Une meilleure approche consiste à conserver des codes d’identification secrets à l’intérieur de l’appareil et à utiliser des protocoles de défi-réponse pour déterminer l’authenticité ou non du produit. Pour maintenir une meilleure sécurité d’un tel code, il est important de baser le protocole sur des mécanismes d’authentification cryptographique largement utilisés et soigneusement analysés. Cela donne lieu à deux principaux types de méthode défi-réponse : une basée sur la cryptographie symétrique et une autre basée sur la cryptographie asymétrique.

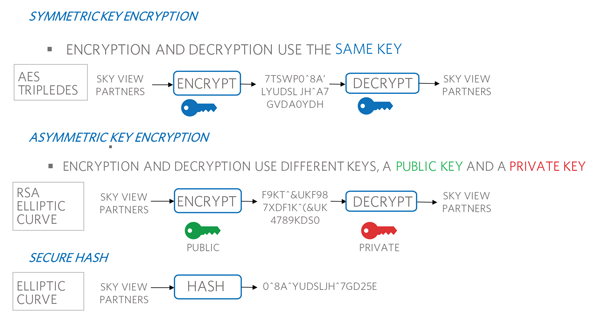

L’authentification symétrique, également connue sous le nom de clé secrète, basée sur la cryptographie, s’articule autour d’une clé secrète partagée par l’hôte et le consommable, comme on le voit dans la Figure 2. Dans un protocole défi-réponse, l’hôte envoie un nombre aléatoire comme défi au dispositif. En retour, il attend une signature numérique qui est générée par un calcul basé sur ce nombre aléatoire et le secret partagé à l’aide d’un algorithme à clé symétrique tel qu’un hachage sécurisé. L’hôte exécute le même calcul et, si la réponse du consommable est différente, il peut rejeter la pièce. Si les deux calculs correspondent, l’appareil est considéré comme authentique.

Figure 2. Authentification réalisée dans divers types d’algorithmes cryptographiques.

Pour s’assurer qu’un pirate ne peut pas utiliser plusieurs cycles de défi et de réponse pour effectuer une rétro-ingénierie des étapes du calcul et, ce faisant, récupérer le code ou la clé stocké(e), il est essentiel que la fonction ait des propriétés mathématiques fortes et soit, en fait, une fonction à sens unique. Une telle fonction est facile à calculer dans le sens direct, mais est mathématiquement infaisable dans le sens inverse. Les fonctions de hachage sécurisées SHA-2 et SHA-3 sont des exemples d’une telle fonction à sens unique. Les deux algorithmes sont résistants aux collisions : il est impossible de trouver plus d’une entrée qui produira une sortie donnée. L’effet d’avalanche élevé est une autre propriété de ce dispositif : toute modification de l’entrée, même d’un seul bit, produit un changement significatif du résultat.

La cryptographie asymétrique, également connue sous le nom de clé publique, fonctionne fondamentalement avec une paire de clés : une clé publique et une clé privée. La clé privée qui doit être protégée réside normalement dans le CI d’authentification utilisé sur le jetable. Le système hôte utilise la clé publique associée à cette clé privée résidant dans le CI. Comme son nom l’indique, la clé publique peut être divulguée ouvertement sans risque pour la sécurité du système. Pour l’authentification, cela élimine la nécessité pour un système hôte et un jetable d’établir une clé partagée comme dans le cas symétrique, mais au prix d’une implémentation mathématique nettement plus complexe par le système hôte.

Le protocole défi-réponse suit la même approche générale que celle utilisée pour la cryptographie symétrique. Cependant, l’hôte utilisera la clé publique de l’authentificateur pour vérifier la signature de la réponse à l’aide d’un algorithme asymétrique tel que ECDSA. Un résultat positif obtenu à l’aide de l’algorithme prouve que le dispositif authentifié a connaissance de la clé secrète et privée. Là encore, le dispositif prouve son authenticité sans divulguer la clé réelle.

Le type d’algorithme, symétrique ou asymétrique, qui fonctionne le mieux pour une application d’authentification dépend de quelques facteurs. Du point de vue de la force de sécurité, les deux sont équivalents dans des circonstances typiques. Les calculs pour un type asymétrique, tel que ECDSA, nécessitent plus de ressources informatiques qu’un type symétrique, tel que SHA3. Toutefois, cet inconvénient peut être surmonté avec un processeur hôte adapté ou un co-processeur simple et dédié. L’asymétrique fonctionne bien si, du côté de l’hôte, la mise en œuvre de l’authentification se fera sur un micro et que ce dernier ne dispose pas de fonctions de sécurité pour protéger les données sensibles des clés. Comme nous l’avons vu, la clé publique asymétrique peut être divulguée ouvertement sans risque pour la sécurité du système. À l’inverse, avec le type symétrique, le côté hôte de la solution devra stocker un secret qui met la solution de sécurité en grand danger, s’il est découvert. Et, comme pour l’authentification asymétrique, des co-processeurs dédiés pour l’authentification symétrique peuvent être utilisés pour répondre aux besoins de calcul de l’algorithme côté hôte ou de stockage des clés. Alors, lequel faut-il utiliser ? L’authentification asymétrique fonctionne bien lorsqu’une infrastructure de clés plus rigoureuse est requise. Par exemple, les certificats abordés précédemment interviennent pour prouver que l’on peut faire confiance à la clé publique d’un CI authentificateur. L’authentification symétrique fonctionne très bien dans les limites profondément intégrées d’un système hôte et du produit jetable ou consommable qui y est attaché, où l’infrastructure à clé publique n’est pas nécessaire.

Avec une solution d’authentification en place, il existe un risque qu’un falsificateur mette en péril la sécurité en tentant de récupérer les clés cryptographiques en sondant et en attaquant directement le CI d’authentification. Avec ce type d’attaque, les falsificateurs déterminés utiliseront un équipement spécialisé pour pénétrer de manière invasive dans l’emballage du dispositif afin d’essayer de sonder les bus internes et de lire ou écrire le contenu de la mémoire et des registres où une clé pourrait être stockée. Par conséquent, des contre-mesures doivent être conçues dans le CI pour anéantir une telle menace.

Diverses méthodes peuvent être utilisées pour faire face à cette attaque invasive. Par exemple, les circuits de détection de sabotage conçus dans le CI peuvent surveiller activement les tentatives de sondage. Si un événement est détecté, l’appareil refuse de fonctionner normalement et met à zéro toutes les clés et autres données sensibles. Une autre solution de protection déployée plus récemment est la fonction physiquement inclinable (PUF). Fondamentalement, le PUF est un circuit conçu pour utiliser la variation aléatoire des caractéristiques électriques qui existe dans la fabrication des semi-conducteurs pour générer un nombre aléatoire. Par exemple, les authentificateurs sécurisés ChipDNA™ basés sur le PUF de Maxim génèrent des clés à la volée sur la base des caractéristiques analogiques précises mais aléatoires du CI lui-même. La PUF est parfaite pour les clés/secrets cryptographiques lorsque la valeur qu’elle produit pour chaque CI est aléatoire mais ne change pas dans toutes les conditions de fonctionnement et ne peut pas être découverte ou reproduite par une attaque invasive ou des efforts de rétro-ingénierie. Sauf pendant la durée momentanée d’une opération cryptographique, la valeur de la clé PUF n’existe jamais sous forme numérique dans les circuits du CI authentificateur. De plus, comme la clé est dérivée et produite à la demande à partir des caractéristiques physiques des éléments du circuit, elle n’est jamais présente dans la mémoire non volatile du dispositif. S’ils sont sondés, les éléments sensibles qui composent un circuit PUF modifient en permanence leurs caractéristiques électriques, ce qui entraîne une modification de la valeur de la clé qui n’est plus valide. Cela rend effectivement le CI d’authentification inopérant, ce qui dissuade définitivement toute tentative de briser la sécurité.

Il existe de nombreuses façons d’utiliser la technologie PUF pour les fonctions sécurisées et l’authentification. Dans un cas d’utilisation, les authentificateurs basés sur ChipDNA sont installés sur le consommable pendant la fabrication normale. Dans cet exemple, la sortie PUF sert de clé privée dans une implémentation basée sur une clé publique/privée. Ensuite, pendant une phase de test ou de provisionnement, l’équipement de test envoie une commande au matériel et au CI d’authentification pour calculer une clé publique basée sur la clé privée générée par le noyau PUF. La valeur de sortie réelle de la PUF elle-même n’est jamais divulguée ou lue à partir du CI.

Une fois qu’il dispose de la clé publique, le fabricant de produits médicaux jetables crée un certificat basé à la fois sur celle-ci et sur sa propre clé privée d’entreprise. Ce certificat est écrit dans une mémoire protégée à l’intérieur du circuit intégré authentificateur ChipDNA. Ce certificat prouvera ultérieurement que la clé publique présentée par l’appareil est la même que celle qui a été calculée à l’usine et que l’instrument médical hôte peut donc lui faire confiance : personne ne peut créer un certificat valide sans la clé privée de l’entreprise. Lorsqu’il est utilisé sur le terrain, le consommable signe tout message en générant à la volée la clé privée nécessaire grâce à la technologie PUF. Tant que l’instrument hôte détient une clé publique qui correspond à cet appareil, il peut vérifier que le consommable est authentique.

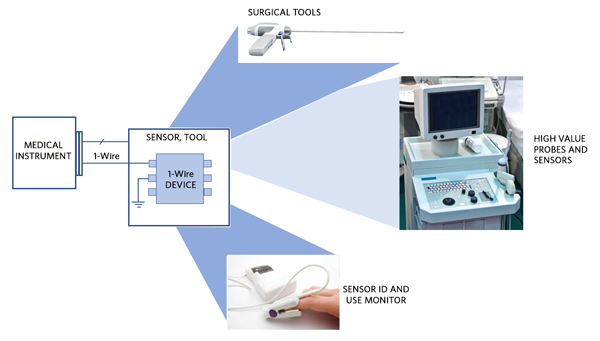

Les authentificateurs sécurisés de la famille DeepCover® de Maxim prennent en charge un certain nombre de fonctionnalités en plus de ChipDNA qui sont utiles pour soutenir les stratégies anti-contrefaçon et pour gérer en toute sécurité l’utilisation des procédures médicales. Par exemple, certains dispositifs DeepCover comprennent des compteurs de décrémentation uniquement. Lorsqu’un tel compteur tombe en dessous d’un seuil défini, le système hôte peut refuser de fonctionner jusqu’à ce que le jetable soit remplacé par une nouvelle unité. Grâce à l’utilisation de l’interface 1-Wire® de Maxim, l’alimentation et les données en série peuvent être fournies au dispositif de sécurité, ce qui évite d’avoir à mettre en œuvre des connexions d’alimentation et de données séparées au consommable et minimise le coût de tout connecteur électromécanique. La Figure 3 montre quelques exemples d’outils médicaux ou de capteurs jetables utilisant l’interface 1-Wire.

Figure 3. L’interface 1-Wire de Maxim utilisée avec des capteurs et des équipements médicaux.

Les authentificateurs compatibles NFC permettent une utilisation avec des produits jetables qui ne peuvent pas mettre en œuvre un connecteur électromécanique. Ils offrent également une solution pour les consommables qui n’ont pas de fonctionnalité électronique inhérente mais qui doivent démontrer aux professionnels de la santé qu’ils sont authentiques et que leur utilisation est validée. Un autre avantage d’un certain nombre de dispositifs DeepCover est leur capacité à survivre aux rayonnements gamma ou E-beam auxquels sont soumis certains produits médicaux jetables pour la stérilisation. Ces appareils sont résistants à une exposition aux rayonnements allant jusqu’à 75 kGy.

Il existe de nombreuses façons d’utiliser la technologie DeepCover. Un exemple est celui des cathéters intelligents qui utilisent des technologies telles que les ultrasons pour fournir aux chirurgiens une vue plus claire de l’environnement à l’intérieur des artères d’un patient. Un transducteur à ultrasons est intégré à l’extrémité de l’appareil et il transmet les données à l’instrument hôte au moyen d’une connexion série. Un dispositif DeepCover fonctionnant à l’intérieur du connecteur du cathéter permet de vérifier qu’il est authentique et non utilisé, et répond donc à toutes les exigences de stérilisation et de qualité d’une application aussi critique.

Un dispositif DeepCover intégré dans un outil chirurgical peut contrôler l’authentification à l’aide de messages envoyés sur une interface électrique à faible coût, mais aussi stocker les données d’étalonnage qui doivent être ajoutées pendant la fabrication pour permettre d’atteindre les performances pour lesquelles il a été conçu.

Les produits jetables non électroniques ayant une valeur inhérente élevée, tels que les flacons pharmaceutiques ou les bouteilles de réactifs chimiques, peuvent être dotés d’un petit dispositif DeepCover compatible NFC intégré ou fixé au plastique. Un lecteur NFC correspondant authentifierait la bouteille et effectuerait des écritures supplémentaires protégées basées sur l’utilisation dans le circuit intégré de sécurité NFC. À mesure que les produits jetables et consommables dotés de capteurs intégrés deviennent plus courants, la capacité de chiffrer les données du patient transmises à un instrument hôte sera vitale en plus de l’authentification. Cela peut être pris en charge par des CI DeepCover intégrés.

De nombreux autres cas d’utilisation sont possibles grâce à la gamme d’options et de fonctions fournies par la famille de dispositifs DeepCover, y compris le service optionnel de personnalisation des clés/secrets qui existe dans l’infrastructure de production de Maxim.