Los proveedores médicos y los organismos de control de todo el mundo reconocen la necesidad de contar con consumibles médicos que puedan rastrearse electrónicamente para evitar tanto la reutilización involuntaria como la falsificación. En este artículo de Analog Devices, leerá acerca de los requisitos para implementar un método de autenticación seguro y de bajo costo que se adapte a las conexiones con y sin contacto para los consumibles médicos en toda la cadena de suministro.

Muchos tratamientos médicos ahora se basan en el uso de tecnologías avanzadas e integradas en artículos desechables y consumibles. A los efectos de esta nota de aplicación, desechables, consumibles y productos de un solo uso en general hacen referencia a cualquier artículo médico que está destinado a usarse una cantidad limitada de veces antes de desecharse. Estos artículos cubren una amplia gama de aplicaciones, desde avanzadas sondas basadas en catéteres que se utilizan en las cirugías hasta herramientas electroquirúrgicas, bolígrafos para la administración de medicamentos y viales farmacéuticos. Muchos de estos consumibles solo se pueden usar una vez antes de desecharlos, y este enfoque se rige por consideraciones médicas y de seguridad del paciente.

Para garantizar la salud del paciente, muchos desechables deben procesarse, esterilizarse y operarse en condiciones controladas. Con algunos productos, después de un solo uso, no se pueden garantizar estas condiciones. Los organismos gubernamentales de todo el mundo han reconocido la necesidad de controlar la reutilización y evitar la falsificación a fin de abordar el inmenso riesgo asociado a la seguridad del paciente. La autenticación y la seguridad en el diseño de dispositivos médicos resultan fundamentales para garantizar que los productos médicos de uso limitado no se puedan reutilizar ni usar demasiadas veces, y que las falsificaciones se puedan detectar y eliminar de la cadena de suministro de forma eficaz y eficiente.

Muchos consumibles ahora incluyen capacidades electrónicas que ayudan a mejorar la facilidad de uso y la precisión. Por ejemplo, muchos sensores de oximetría de pulso contienen un pequeño dispositivo de memoria y una interfaz electrónica que le proporciona al instrumento los datos de calibración obtenidos durante la fabricación. Otra información almacenada por el sensor, u otro tipo de producto desechable, ayuda a identificarlo con el instrumento con el que se utiliza. Esto permite garantizar que se utilicen los sensores correctos, proteger el control de calidad y rastrear si el sensor o la herramienta se ha utilizado antes y, de ser así, cuántas veces.

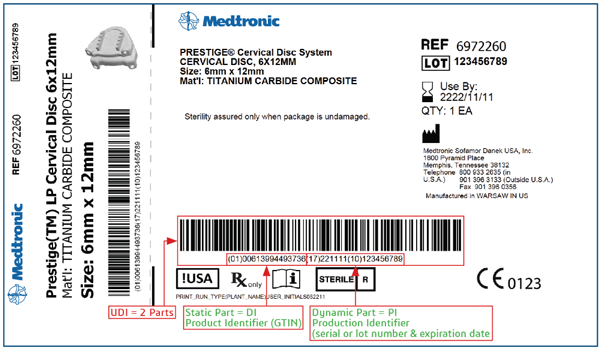

Hasta ahora, los organismos gubernamentales han prestado mayor atención a los productos farmacéuticos falsificados. No obstante, un paso importante con respecto a los dispositivos desechables fue la introducción de la identificación única de dispositivos (UDI) por parte de la Administración de Drogas y Alimentos de los Estados Unidos (FDA). Lamentablemente, este requisito no alcanza para lo que se necesita a fin de entorpecer las sofisticadas actividades de falsificación que se encuentran en las cadenas de suministro de los dispositivos de mayor valor. La figura 1 muestra un ejemplo de una etiqueta UDI.

Figura 1. Ejemplo de una etiqueta UDI. (Fuente: Meditronic)

UDI solo requiere que el artículo contenga un identificador de producto en texto plano junto con números de lote y serie, además de las fechas de fabricación y vencimiento. Es posible que estos identificadores se puedan falsificar o copiar y utilizarse en el futuro si los fabricantes no toman medidas adicionales para controlar su empleo.

La protección electrónica le brinda más funcionalidad y control al fabricante y puede ofrecer soporte adicional para los requisitos de UDI y normativas similares al incorporar datos como números de serie en el mismo dispositivo. Sin embargo, el uso exclusivo de los datos de UDI dentro de la protección electrónica no resulta una protección eficaz porque un falsificador hábil podría simular esta información.

Una solución de autenticación puede incorporarse fácilmente a un desechable médico que tenga una interfaz eléctrica con o sin contacto. Para aplicaciones de contacto, la interfaz del conector electromecánico entre el desechable y el instrumento anfitrión a menudo está limitada por pines, lo que requiere una solución muy eficiente. Los productos de autenticación que funcionan tanto con energía como con datos a través de un único pin dedicado resuelven muy bien esta restricción. En el caso de las aplicaciones sin contacto, se pueden utilizar productos de autenticación que operen desde una interfaz inalámbrica de bajo costo como RFID/NFC. Algunos ejemplos de aplicaciones en las que se utiliza RFID/NFC incluyen consumibles que no requieren inserción en un instrumento anfitrión, como parches de sensores biométricos, botellas de reactivos químicos o envases para la administración de fármacos o líquidos.

A nivel de protocolos, el método electrónico más simple para autenticar un dispositivo es establecer una contraseña que, en principio, solo conozca el fabricante del consumible y que cualquier instrumento anfitrión compatible pueda reconocer. Cuando se conecta, el anfitrión solicita la contraseña y la compara con su base de datos. Una desventaja clave es que un atacante puede interceptar fácilmente la comunicación. Una vez registrada, la misma contraseña podría usarse para autenticar muchos dispositivos falsificados.

Un mejor enfoque es mantener códigos de identificación secretos dentro del dispositivo y usar protocolos de desafío y respuesta a fin de determinar si el producto es genuino o no. Para mantener una mejor seguridad de esos códigos, un paso importante sería basar el protocolo en mecanismos de autenticación criptográficos ampliamente utilizados y cuidadosamente analizados. Esto da lugar a dos tipos clave de método de desafío y respuesta: uno basado en criptografía simétrica y otro basado en criptografía asimétrica.

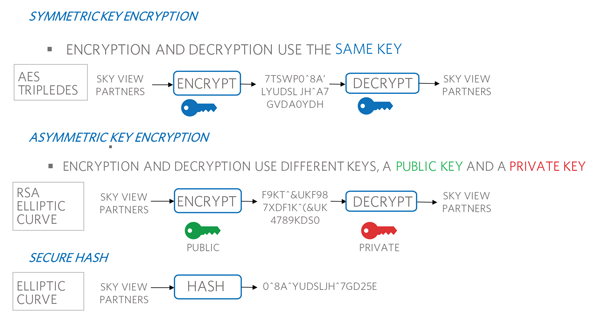

La autenticación simétrica, también conocida como clave secreta, está basada en criptografía y gira en torno a una clave secreta que comparten tanto el anfitrión como el consumible, tal como se ve en la Figura 2. En un protocolo de desafío y respuesta, el anfitrión envía un número aleatorio como desafío al dispositivo. A cambio, espera una firma digital generada por un cálculo basado en ese número aleatorio y el secreto compartido utilizando un algoritmo de clave simétrica como un hash seguro. El anfitrión ejecuta el mismo cálculo y, si la respuesta del consumible es diferente, puede rechazar la pieza. Si ambos cálculos coinciden, el dispositivo se considera auténtico.

Figura 2. Autenticación realizada en varios tipos de algoritmos criptográficos.

Para asegurarse de que un hacker no pueda utilizar varias rondas de desafíos y respuestas para aplicar ingeniería inversa a los pasos realizados en el cálculo y, al hacerlo, recuperar el código o la clave almacenados, resulta vital que la función incluya sólidas propiedades matemáticas y sea, en efecto, una función unidireccional. Dicha función es fácil de calcular hacia adelante, pero es matemáticamente inviable a la inversa. Las funciones de hash seguro SHA-2 y SHA-3 son ejemplos de esta función unidireccional. Ambos algoritmos son resistentes a colisiones de hash, ya que no es factible encontrar más de una entrada que produzca una determinada salida. Otra propiedad es que poseen un alto efecto de avalancha: cualquier cambio en la entrada, incluso un solo bit, genera un cambio significativo en el resultado.

La criptografía asimétrica, también conocida como clave pública, en esencia opera con un par de claves: una clave pública y una clave privada. La clave privada que debe protegerse normalmente se encontraría en el circuito integrado (IC) de autenticación utilizado en el desechable. El sistema anfitrión usaría la clave pública asociada con esta clave privada del IC. Tal como lo indica su nombre, la clave pública se puede divulgar de forma abierta sin riesgos para la implementación de seguridad del sistema. En cuanto a la autenticación, esto elimina el requisito de que el sistema anfitrión y el desechable tengan que establecer una clave compartida como en el caso simétrico, pero ello ocurre a cambio de una implementación matemática mucho más compleja por parte del sistema anfitrión.

El protocolo de desafío y respuesta sigue el mismo enfoque amplio que se utiliza para la criptografía simétrica. Sin embargo, el anfitrión usará la clave pública del autenticador para verificar la firma de respuesta mediante un algoritmo asimétrico como ECDSA. Si se obtiene un resultado exitoso con el algoritmo, ello demuestra que el dispositivo que se está autenticando conoce la clave privada secreta. Una vez más, el dispositivo demuestra su autenticidad sin revelar la clave real.

El tipo de algoritmo, simétrico o asimétrico, que funciona mejor para una aplicación de autenticación depende de algunos factores. Si tenemos en cuenta la solidez de la seguridad, ambos son equivalentes en circunstancias típicas. Los cálculos matemáticos para un tipo asimétrico, como ECDSA, requieren más recursos informáticos que un tipo simétrico, como SHA3. Sin embargo, esto se puede superar con un procesador anfitrión adecuado o un coprocesador simple dedicado. La alternativa asimétrica funciona bien si, en el lado del anfitrión, la implementación de la autenticación se realiza en un microprocesador que no tenga funciones de seguridad para proteger los datos clave confidenciales. Como ya se analizó, la clave pública asimétrica se puede divulgar abiertamente sin riesgos para la seguridad del sistema. Por el contrario, con la opción simétrica, el lado del anfitrión de la solución deberá almacenar un secreto que ponga la solución de seguridad en alto riesgo si llega a descubrirse. Y, al igual que en las opciones asimétricas, los coprocesadores dedicados para el tipo simétrico se pueden usar para abordar las necesidades de almacenamiento de claves o de cálculo de algoritmos en el lado del anfitrión. Entonces, ¿cuál debería usarse? El tipo asimétrico funciona bien cuando existe un requisito de infraestructura de clave más riguroso. Por ejemplo, los certificados que describimos más arriba deben demostrar que se puede confiar en una clave pública del IC autenticador. El tipo simétrico funciona muy bien dentro de los límites profundamente integrados de un sistema anfitrión y un desechable o consumible relacionado donde no se requiere la infraestructura de clave pública.

Con la implementación de una solución de autenticación, existe el riesgo de que un falsificador se vea motivado a quebrantar la seguridad al intentar recuperar las claves criptográficas explorando y atacando de manera directa el IC de autenticación. Con este tipo de ataque, los falsificadores decididos utilizarán equipos especializados para ingresar de forma invasiva en el paquete del dispositivo en un intento por explorar los buses internos y leer o escribir en la memoria y registrar los contenidos donde podría estar almacenada una clave. Por lo tanto, se deben diseñar medidas defensivas en el IC para derrotar la amenaza.

Se pueden utilizar diferentes métodos para abordar este ataque invasivo. Por ejemplo, los circuitos de detección de manipulaciones diseñados en el IC pueden monitorear de forma activa los intentos de exploración. Si se detecta un evento, el dispositivo se negará a funcionar con normalidad y, en su lugar, pondrá en cero las claves y otros datos confidenciales. Otra solución de protección que se implementó más recientemente es la función no clonable físicamente (PUF). Fundamentalmente, PUF es un circuito diseñado para utilizar la variación aleatoria de las características eléctricas que existen en la fabricación de semiconductores a fin de generar un número aleatorio. Por ejemplo, los autenticadores seguros ChipDNA™ basados en PUF de Maxim generan claves sobre la marcha en función de las características analógicas precisas pero aleatorias del propio circuito integrado (IC). PUF es perfecto para fines de claves o secretos criptográficos cuando el valor que produce para cada IC es aleatorio, pero no cambia en todas las condiciones de funcionamiento y no puede descubrirse ni reproducirse mediante ataques invasivos o ingeniería inversa. Excepto por la duración momentánea de una operación criptográfica, el valor de la clave PUF nunca existe en forma digital dentro del circuito del IC autenticador. Además, dado que la clave se deriva y produce a pedido a partir de las características físicas de los elementos del circuito, nunca está presente en la memoria no volátil del dispositivo. Si se explora, los elementos sensibles que componen un circuito PUF cambian de manera permanente sus características eléctricas, dando como resultado un valor de clave que cambia y ya no es válido. Esto hace que el IC de autenticación sea inoperable, por lo que resulta un impedimento definitivo ante cualquier intento de quebrantar la seguridad.

Existen numerosas formas en las que se puede utilizar la tecnología PUF para funciones seguras y autenticación. En un caso de uso, los autenticadores basados en ChipDNA se instalaron en el consumible durante la fabricación normal. Para este ejemplo, la salida PUF sirve como clave privada dentro de una implementación basada en clave pública/privada. Luego, durante una fase de testeo o aprovisionamiento, el equipo de prueba envía un comando al hardware y al IC de autenticación para calcular una clave pública en función de la clave privada generada por el núcleo PUF. El valor real de salida de PUF en sí mismo nunca se revela ni se lee desde el circuito integrado.

Una vez que tiene la clave pública, el fabricante del desechable médico crea un certificado basado tanto en el producto como en su propia clave privada corporativa. Este certificado se escribe en la memoria protegida dentro del IC autenticador de ChipDNA. Ese certificado más tarde demostrará que la clave pública que presenta el dispositivo es la misma que se calculó en la fábrica y, por lo tanto, el instrumento médico anfitrión puede confiar en ella ya que nadie puede crear un certificado válido sin la clave privada corporativa. Cuando se usa en el campo, el consumible firma cualquier mensaje al generar la clave privada necesaria sobre la marcha utilizando la tecnología PUF. Siempre que el instrumento anfitrión tenga una clave pública que corresponda a ese dispositivo, podrá verificar que el consumible es auténtico.

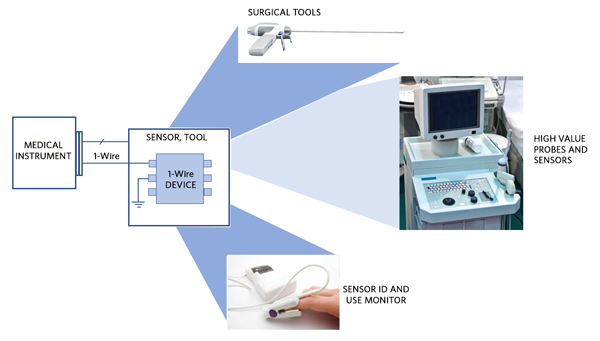

Los autenticadores seguros de la familia DeepCover® de Maxim admiten una serie de características además de ChipDNA que resultan útiles para respaldar las estrategias contra las falsificaciones y gestionar de forma segura el uso de los procedimientos médicos. Por ejemplo, algunos dispositivos de DeepCover solo incluyen contadores decrementales. Cuando el valor de dicho contador disminuye por debajo de un umbral establecido, el sistema anfitrión puede negarse a operar hasta que el desechable sea reemplazado por una nueva unidad. Mediante el uso de la interfaz 1-Wire® de Maxim, es posible suministrarle al dispositivo de seguridad tanto alimentación como datos en serie, lo que evita la necesidad de implementar conexiones separadas de alimentación y datos en el consumible y esto minimiza el costo de cualquier conector electromecánico. La Figura 3 muestra algunos ejemplos de sensores o herramientas médicas desechables que utilizan la interfaz de 1-Wire.

Figura 3. Utilización de la interfaz de 1-Wire de Maxim con equipos y sensores médicos.

Los autenticadores habilitados para NFC permiten su uso con dispositivos desechables que no pueden implementar un conector electromecánico. También ofrecen una solución para consumibles que no tienen una funcionalidad electrónica inherente, pero que sí necesitan demostrarles a los profesionales de la salud que son auténticos y han sido validados para su uso. Otro beneficio de una serie de dispositivos de DeepCover es su capacidad para soportar la radiación gamma o de haz de electrones a la que se someten algunos desechables médicos para su esterilización. Estos dispositivos resisten una exposición a la radiación de hasta 75 kGy.

Existen numerosas formas en las que se puede utilizar la tecnología de DeepCover. Por ejemplo, los catéteres inteligentes que utilizan tecnologías como el ultrasonido para brindarles a los cirujanos una visión más clara del interior de las arterias de un paciente. Se incrusta un transductor de ultrasonido en la punta del dispositivo y este informa los datos al instrumento anfitrión mediante una conexión en serie. Un dispositivo de DeepCover que opera dentro del conector del catéter brinda la capacidad de verificar que sea auténtico, que no se haya utilizado antes y que, por lo tanto, cumpla con todos los requisitos de esterilización y calidad de una aplicación sumamente crítica.

Un dispositivo de DeepCover integrado en una herramienta quirúrgica puede controlar la autenticación mediante mensajes que se envían a través de una interfaz eléctrica de bajo costo, pero también puede almacenar los datos de calibración que deben agregarse durante la fabricación a fin de permitir el rendimiento para el que fue diseñado.

Los desechables no electrónicos con un alto valor inherente, como viales farmacéuticos o envases de reactivos químicos, pueden incluir un pequeño dispositivo de DeepCover habilitado para NFC incrustado o adherido al plástico. Un lector de NFC podría autenticar el envase y efectuar escrituras adicionales protegidas y basadas en el uso en el IC de seguridad NFC. A medida que los desechables y consumibles con sensores integrados se vuelvan más comunes, la capacidad de cifrar los datos del paciente que se transmitan a un instrumento anfitrión será vital, además de la autenticación. Y esto puede estar admitido por los IC de DeepCover integrados.

Muchos otros casos de uso son posibles y están habilitados por el rango de opciones y funciones que ofrece la familia de dispositivos DeepCover, incluido el servicio opcional de personalización de clave/secreto que existe dentro de la infraestructura de producción de Maxim.