I fornitori di servizi sanitari e gli enti di regolamentazione di tutto il mondo riconoscono la necessità di materiali di consumo medicali che possano essere tracciati elettronicamente per prevenire sia il riutilizzo non intenzionale che la contraffazione. In questo articolo di Analog Devices, scoprirai i requisiti necessari per l'implementazione di un metodo di autenticazione sicuro e a basso costo adatto alle connessioni con e senza contatto per i beni di consumo medicali lungo l'intera catena di fornitura.

Molte procedure di trattamento medico oggi si basano su tecnologie avanzate integrate nei prodotti di consumo monouso. Ai fini della presente nota applicativa, i termini "monouso", "consumabile" e "usa e getta" si riferiscono generalmente a tutti gli articoli medici destinati a essere utilizzati un numero limitato di volte prima di essere smaltiti. Questi articoli coprono un'ampia gamma di applicazioni, dalle sonde avanzate basate su catetere utilizzate nelle operazioni con strumenti elettrochirurgici, alle penne per la somministrazione di farmaci e alle fiale farmaceutiche. Molti di questi materiali di consumo possono essere utilizzati solo una volta per motivi di sicurezza del paziente e devono poi essere smaltiti.

Per garantire la salute del paziente, molti articoli monouso devono essere trattati, sterilizzati e utilizzati in condizioni controllate. Con alcuni articoli, dopo un singolo utilizzo queste condizioni non possono essere garantite. Gli enti governativi di tutto il mondo hanno riconosciuto la necessità di controllare il riutilizzo e combattere la contraffazione per ridurre i rischi significativi associati alla salute dei pazienti. L'autenticazione e la sicurezza sono fondamentali nella progettazione dei dispositivi medicali per garantire che i prodotti a uso limitato non possano essere riutilizzati o utilizzati troppe volte e che le contraffazioni possano essere rilevate e rimosse dalla catena di fornitura in modo sicuro ed efficiente.

Molti materiali di consumo ora hanno funzionalità elettroniche che aiutano a migliorare l'usabilità e la precisione. Ad esempio, molti sensori di pulsossimetria contengono un piccolo dispositivo di memoria e un'elettronica di interfaccia che fornisce allo strumento i dati di calibrazione ottenuti durante la produzione. Altre informazioni memorizzate dal sensore, o altro tipo di prodotto monouso, consentono di identificarlo rispetto allo strumento con cui viene utilizzato. Ciò aiuta a garantire che vengano utilizzati i sensori corretti, salvaguardare il controllo di qualità e tenere traccia se il sensore o lo strumento è già stato utilizzato prima e, in tal caso, quante volte.

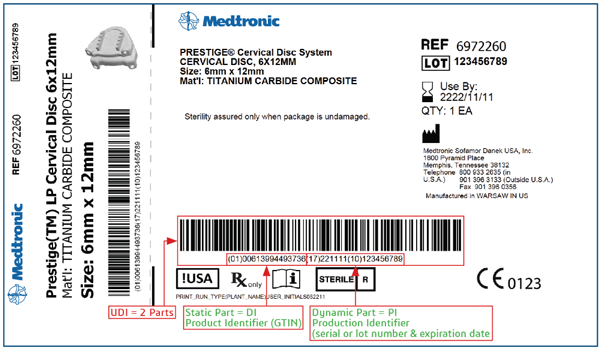

La maggior parte dell'attenzione da parte degli enti governativi è stata finora rivolta ai prodotti farmaceutici contraffatti. Tuttavia, nel campo dei dispositivi monouso un grande passo in avanti è stato compiuto con l'introduzione da parte della Food and Drug Administration (FDA) statunitense dell'identificazione univoca del dispositivo (UDI) Questo requisito non soddisfa quanto è necessario per interrompere le sofisticate attività di contraffazione che si trovano nelle catene di fornitura di dispositivi di valore superiore. La Figura 1 mostra un esempio di un'etichetta UDI.

Figura 1. Esempio di un'etichetta UDI. (Fonte: Meditronic)

L'UDI richiede solo che l'articolo contenga un identificatore di prodotto in chiaro insieme a numeri di lotto e di serie e date di produzione e scadenza. Potenzialmente, questi identificatori possono essere falsificati o copiati e messi in uso se i produttori non adottano misure aggiuntive per controllarne l'utilizzo.

La protezione elettronica offre ai produttori maggiori funzionalità e controllo e può aiutare a supportare meglio i requisiti dell'UDI e requisiti normativi simili incorporando dati come i numeri di serie nei dispositivi stessi. Tuttavia, l'utilizzo dei soli dati UDI all'interno della protezione elettronica non è una misura di protezione efficace poiché criminali esperti possono ancora falsificarli.

Una soluzione di autenticazione può essere facilmente aggiunta a un articolo medicale monouso con un'interfaccia elettrica con o senza contatto. Per le applicazioni con contatto, l'interfaccia del connettore elettromeccanico tra il dispositivo monouso e lo strumento host ha in genere un numero limitato di pin, il che richiede una soluzione molto efficiente. I prodotti di autenticazione che gestiscono sia l'alimentazione che i dati su un singolo indirizzo pin dedicato risolvono bene questo problema. Per le applicazioni senza contatto, possono essere utilizzati prodotti di autenticazione che operano da un'interfaccia wireless a basso costo come RFID/NFC. Esempi di applicazioni in cui viene utilizzato RFID/NFC includono materiali di consumo che non richiedono l'inserimento in uno strumento host, come patch per sensori biometrici, flaconi di reagenti chimici o contenitori utilizzati per la somministrazione di farmaci/fluidi.

A livello di protocollo, il metodo elettronico più semplice per autenticare un dispositivo consiste nell'impostare una password che, in linea di principio, è nota solo al produttore del materiale di consumo e riconosciuta da qualsiasi strumento host compatibile. Quando è collegato, l'host richiede la password e la verifica nel proprio database. Uno dei principali inconvenienti è che un utente malintenzionato può facilmente intercettare la comunicazione. Una volta registrata, la stessa password potrebbe essere utilizzata per autenticare molti dispositivi contraffatti.

Un approccio migliore consiste nel mantenere i codici di identificazione segreti all'interno del dispositivo e utilizzare protocolli di richiesta-risposta per determinare se il prodotto è autentico o meno. Per mantenere una migliore sicurezza di tale codice, basare il protocollo su meccanismi di autenticazione crittografica ampiamente utilizzati e attentamente analizzati è un passo importante. Ciò dà origine a due tipi chiave di metodo richiesta-risposta: uno basato sulla crittografia simmetrica e un altro basato sulla crittografia asimmetrica.

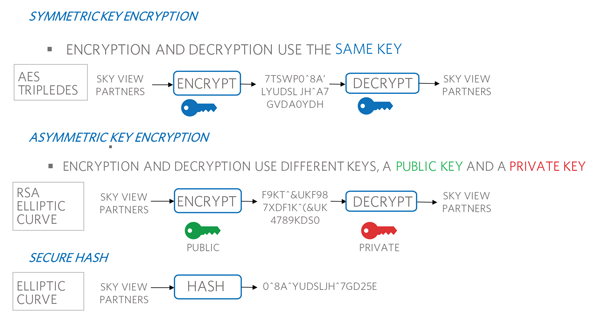

L'autenticazione simmetrica, nota anche come chiave segreta, basata sulla crittografia ruota attorno a una chiave segreta condivisa dall'host e dal materiale di consumo, come mostrato nella Figura 2. In un protocollo richiesta-risposta, l'host invia un numero casuale al dispositivo come "richiesta". In risposta, si aspetta una firma digitale generata da un calcolo basato su quel numero casuale e sulla chiave segreta condivisa utilizzando un algoritmo a chiave simmetrica come un hash sicuro. L'host esegue lo stesso calcolo e, se la risposta dal materiale di consumo è diversa, può rifiutare la parte. Se entrambi i calcoli corrispondono, il dispositivo è considerato autentico.

Figura 2. Autenticazione eseguita con diversi tipi di algoritmi crittografici.

Per garantire che un utente malintenzionato non possa utilizzare più cicli di richiesta e risposta per decodificare i passaggi del calcolo e, così facendo, recuperare il codice o la chiave archiviata, è fondamentale che la funzione abbia forti proprietà matematiche ed essere, di fatto, una funzione unidirezionale. Tale funzione può essere facilmente calcolata nella direzione in avanti, ma la direzione inversa non è matematicamente possibile. Le funzioni di hash sicuro SHA-2 e SHA-3 sono esempi di tale funzione unidirezionale. Entrambi gli algoritmi sono resistenti alle collisioni: è impossibile trovare più di un input per un determinato output. Un'altra proprietà è che possiedono un elevato effetto valanga: qualsiasi cambiamento nell'input, anche se interessa solo un bit, provoca cambiamenti significativi nel risultato.

La crittografia asimmetrica, nota anche come chiave pubblica, opera fondamentalmente con una coppia di chiavi, ovvero una chiave pubblica e una chiave privata. La chiave privata che deve essere protetta risiede normalmente nell'IC di autenticazione utilizzato sul monouso. Il sistema host utilizzerà la chiave pubblica associata a questa chiave privata IC. Come suggerisce il nome, la chiave pubblica può essere divulgata senza compromettere la sicurezza del sistema. Per l'autenticazione, questo elimina la necessità di un sistema host e di un monouso per stabilire una chiave condivisa come nell'autenticazione simmetrica, ma il compromesso è un'implementazione matematica significativamente più complessa da parte del sistema host.

Il protocollo richiesta-risposta segue lo stesso approccio generale di quello utilizzato per la crittografia simmetrica. Tuttavia, l'host utilizzerà la chiave pubblica dell'autenticatore per verificare la firma della risposta utilizzando un algoritmo asimmetrico come ECDSA. Un risultato positivo ottenuto utilizzando l'algoritmo dimostra quindi che il dispositivo da autenticare conosce la chiave segreta privata. Anche in questo caso, il dispositivo dimostra la sua autenticità senza rivelare la chiave vera e propria.

Il tipo di algoritmo, simmetrico o asimmetrico, che funziona meglio per un'applicazione di autenticazione dipende da alcuni fattori. Dal punto di vista della forza della sicurezza, i due sono equivalenti in circostanze tipiche. I calcoli per un tipo asimmetrico, come ECDSA, richiedono più risorse di calcolo rispetto a un tipo simmetrico, come SHA3. Tuttavia, questo inconveniente può essere superato con un opportuno processore host o un semplice coprocessore dedicato. Il tipo asimmetrico funziona bene se, sul lato host, l'implementazione dell'autenticazione verrà eseguita su un microprocessore che non dispone di funzionalità di sicurezza per proteggere i dati chiave sensibili. Come abbiamo visto, la chiave pubblica asimmetrica può essere divulgata apertamente senza rischi per la sicurezza del sistema. Al contrario, con il tipo simmetrico, il lato host della soluzione dovrà memorizzare una chiave segreta che, se scoperta, mette a rischio la soluzione di sicurezza. E come con il metodo asimmetrico, è possibile utilizzare coprocessori dedicati per soddisfare le esigenze di archiviazione delle chiavi o di calcolo dell'algoritmo sul lato host. Quindi, quale si dovrebbe utilizzare? Il tipo asimmetrico funziona bene quando è richiesta un'infrastruttura di chiavi più rigorosa. Ad esempio, i certificati discussi in precedenza vengono utilizzati per dimostrare che la chiave pubblica di un autenticatore IC può essere considerata attendibile. Il simmetrico funziona molto bene all'interno dei confini profondamente radicati di un sistema host e del prodotto monouso o di consumo ad esso collegato dove non è richiesta un'infrastruttura a chiave pubblica.

Quando si utilizza una soluzione di autenticazione, c'è il rischio che i falsari siano motivati ad aggirare le misure di sicurezza tentando di ottenere le chiavi crittografiche attraverso attacchi diretti all'IC di autenticazione. Con questo tipo di attacco, falsari determinati utilizzeranno apparecchiature specializzate per penetrare in modo invasivo nel pacchetto del dispositivo nel tentativo di sondare i bus interni e leggere o scrivere il contenuto della memoria e dei registri in cui potrebbe essere archiviata una chiave. Pertanto, per sconfiggere la minaccia è necessario progettare contromisure nell'IC.

È possibile utilizzare vari metodi per affrontare questo attacco invasivo. Ad esempio, i circuiti di rilevamento delle manomissioni progettati nell'IC possono monitorare attivamente i tentativi di rilevamento. Se viene rilevato un evento, il dispositivo si rifiuterà di funzionare normalmente e azzererà tutte le chiavi e altri dati sensibili. Un'altra soluzione di protezione implementata più di recente è la funzione Physical Unclonable Function (PUF). Fondamentalmente, il PUF è un circuito progettato per utilizzare la variazione casuale delle caratteristiche elettriche che esiste nella produzione di semiconduttori per generare un numero casuale. Ad esempio, gli autenticatori sicuri ChipDNA™ basati su PUF di Maxim generano chiavi al volo in base alle caratteristiche analogiche precise ma casuali dell'IC stesso. Il PUF è perfetto per scopi di chiavi/segreti crittografici quando il valore generato per ciascun IC è casuale ma non cambia in tutte le condizioni operative e non può essere scoperto o riprodotto da attacchi invasivi o tentativi di reverse engineering. Fatta eccezione per la durata istantanea di un'operazione crittografica, il valore della chiave PUF non è mai presente in forma digitale all'interno dei circuiti dell'IC di autenticazione. Inoltre, poiché la chiave è derivata e prodotta su richiesta dalle caratteristiche fisiche degli elementi del circuito, non è mai presente nella memoria non volatile del dispositivo. Se vengono sondati, gli elementi sensibili che compongono un circuito PUF cambiano permanentemente le loro caratteristiche elettriche, risultando in un valore della chiave che cambia e non è più valido. Ciò rende effettivamente inutilizzabile l'IC di autenticazione ed è quindi un deterrente a qualsiasi tentativo di violare la sicurezza.

Esistono numerosi modi in cui la tecnologia PUF può essere utilizzata per funzioni sicure e autenticazione. In un caso d'uso, gli autenticatori basati su ChipDNA vengono installati sul consumabile durante la normale produzione. In questo esempio, l'output PUF funge da chiave privata in un'implementazione basata su chiave pubblica/privata. Successivamente, durante una fase di test o provisioning, l'apparecchiatura di test invia un comando all'hardware e all'IC di autenticazione per calcolare una chiave pubblica basata sulla chiave privata generata dal core PUF. Il valore effettivo di uscita del PUF non viene mai divulgato o letto dall'IC.

Una volta ottenuta la chiave pubblica, il produttore di dispositivi medicali monouso crea un certificato basato sia su di essa che sulla propria chiave privata aziendale. Questo certificato è scritto in una memoria protetta all'interno del circuito integrato dell'autenticatore ChipDNA. Tale certificato dimostrerà in seguito che la chiave pubblica presentata dal dispositivo è la stessa di quella calcolata in fabbrica e può quindi essere considerata attendibile dal dispositivo medicale host: nessuno può creare un certificato valido senza la chiave privata aziendale. Se utilizzato sul campo, il materiale di consumo firma qualsiasi messaggio generando al volo la chiave privata necessaria utilizzando la tecnologia PUF. Se lo strumento host dispone di una chiave pubblica corrispondente a questo dispositivo, può verificare che il materiale di consumo sia autentico.

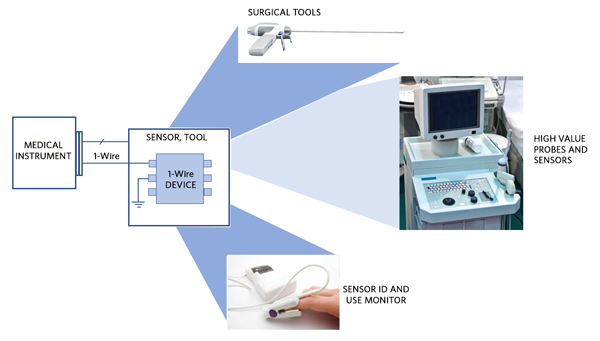

Gli autenticatori sicuri della famiglia DeepCover® di Maxim supportano una serie di funzionalità oltre a ChipDNA utili per supportare le strategie anticontraffazione e per gestire in modo sicuro l'uso delle procedure mediche. Ad esempio, alcuni dispositivi DeepCover includono contatori di solo decremento. Quando tale contatore scende al di sotto di una determinata soglia, il sistema host può rifiutarsi di funzionare fino a quando il monouso non viene sostituito con una nuova unità. Grazie all'uso dell'interfaccia 1-Wire® di Maxim, sia l'alimentazione che i dati seriali possono essere forniti al dispositivo di sicurezza, eliminando la necessità di implementare connessioni separate di alimentazione e dati al consumabile e riducendo al minimo il costo di qualsiasi connettore elettromeccanico. La Figura 3 mostra alcuni esempi di strumenti o sensori medicali monouso che utilizzano l'interfaccia 1-Wire.

Figure 3. Interfaccia 1-Wire di Maxim in uso con sensori e apparecchiature mediche.

Gli autenticatori abilitati NFC consentono l'uso con dispositivi monouso che non possono implementare un connettore elettromeccanico. Forniscono inoltre una soluzione per i consumabili che non hanno funzionalità elettroniche intrinseche ma devono dimostrare agli operatori sanitari che sono autentici e convalidati per l'uso. Un altro vantaggio di una serie di dispositivi DeepCover è la loro capacità di sopravvivere ai raggi gamma o al fascio di elettroni a cui sono sottoposti alcuni dispositivi medicali monouso per la sterilizzazione. Questi dispositivi sono resistenti all'esposizione alle radiazioni fino a 75 kGy.

Ci sono molti modi in cui la tecnologia DeepCover può essere utilizzata. Un esempio sono i cateteri intelligenti che utilizzano tecnologie come gli ultrasuoni per fornire ai chirurghi una visione più chiara dell'ambiente all'interno delle arterie di un paziente. Un trasduttore a ultrasuoni è integrato nella punta del dispositivo e riporta i dati allo strumento host tramite una connessione seriale. Un dispositivo DeepCover che opera all'interno del connettore del catetere consente di verificare che sia autentico e non utilizzato, soddisfacendo così tutti i requisiti di sterilizzazione e qualità di un'applicazione così critica.

Un dispositivo DeepCover integrato in uno strumento chirurgico può controllare l'autenticazione utilizzando i messaggi inviati tramite un'interfaccia elettrica a basso costo, ma anche memorizzare i dati di calibrazione che devono essere aggiunti durante la produzione per consentire le prestazioni per cui è stato concepito.

I prodotti monouso non elettronici con un valore intrinseco elevato, come fiale farmaceutiche o flaconi di reagenti chimici, possono avere un piccolo dispositivo DeepCover abilitato NFC incorporato o fissato alla plastica. Un lettore NFC corrispondente autentica la bottiglia ed esegue ulteriori scritture protette basate sull'utilizzo nel circuito integrato di sicurezza NFC. Man mano che i monouso e i consumabili con sensori integrati diventano più comuni, la capacità di crittografare i dati dei pazienti trasmessi a uno strumento host sarà fondamentale in aggiunta all'autenticazione. Questo può essere supportato dai circuiti integrati DeepCover.

Molti altri casi d'uso sono possibili e sono abilitati dalla gamma di opzioni e funzioni fornite dalla famiglia di dispositivi DeepCover, incluso il servizio di personalizzazione chiave/segreto opzionale che esiste all'interno dell'infrastruttura di produzione di Maxim.